FIREWALL

Es un sistema que protege a un ordenador o a una red

de ordenadores contra intrusiones provenientes de redes de terceros

(generalmente desde internet). Un sistema de firewall filtra paquetes de datos

que se intercambian a través de internet. Por lo tanto, se trata de una

pasarela de filtrado que comprende al menos las siguientes interfaces de red:

- una interfaz para la red protegida (red interna)

- una interfaz para la red externa.

El sistema firewall es un sistema de software, a

menudo sustentado por un hardware de red dedicada, que actúa como intermediario

entre la red local (u ordenador local) y una o más redes externas. Un sistema

de firewall puede instalarse en ordenadores que utilicen cualquier sistema

siempre y cuando:

- LA máquina tenga capacidad suficiente como para procesar el tráfico

- El sistema sea seguro

- No se ejecute ningún otro servicio más que el servicio de filtrado de paquetes en el servidor

- En caso de que el sistema de firewall venga en una caja negra (llave en mano), se aplica el término"aparato".

MECANISMOS

DE UN FIREWALL

Un sistema firewall contiene un conjunto de reglas

predeterminadas que le permiten al sistema:

- Autorizar la conexión (permitir)

- Bloquear la conexión (denegar)

- Rechazar el pedido de conexión sin informar al que lo envió (negar)

Todas estas reglas implementan un método de filtrado

que depende de la política de seguridad adoptada por la organización. Las

políticas de seguridad se dividen generalmente en dos tipos que permiten:

- la autorización de sólo aquellas comunicaciones que se autorizaron explícitamente:

"Todo lo que no se ha autorizado explícitamente

está prohibido"

- el rechazo de intercambios que fueron prohibidos explícitamente

El primer método es sin duda el más seguro. Sin

embargo, impone una definición precisa y restrictiva de las necesidades de

comunicación.

Un sistema de firewall opera según el principio del

filtrado simple de paquetes, o filtrado de paquetes stateless. Analiza el

encabezado de cada paquete de datos (datagrama) que se ha intercambiado entre

un ordenador de red interna y un ordenador externo.

Así, los paquetes de datos que se han intercambiado

entre un ordenador con red externa y uno con red interna pasan por el firewall

y contienen los siguientes encabezados, los cuales son analizados sistemáticamente

por el firewall:

- La dirección IP del ordenador que envía los paquetes

- La dirección IP del ordenador que recibe los paquetes

- El tipo de paquete (TCP, UDP, etc.)

- El número de puerto (recordatorio: un puerto es un número asociado a un servicio o a una aplicación de red).

Las direcciones IP que los paquetes contienen

permiten identificar el ordenador que envía los paquetes y el ordenador de

destino, mientras que el tipo de paquete y el número de puerto indican el tipo

de servicio que se utiliza.

-

Filtrado

Dinámico

El Filtrado de paquetes Stateless sólo intenta

examinar los paquetes IP independientemente, lo cual corresponde al nivel 3 del

modelo OSI (Interconexión de sistemas abiertos). Sin embargo, la mayoría de las

conexiones son admitidas por el protocolo TCP, el cual administra sesiones,

para tener la seguridad de que todos los intercambios se lleven a cabo en forma

correcta. Asimismo, muchos servicios (por ejemplo, FTP) inician una conexión en

un puerto estático. Sin embargo, abren un puerto en forma dinámica (es decir,

aleatoria) para establecer una sesión entre la máquina que actúa como servidor

y la máquina cliente.

-

Filtrado

de aplicaciones

El filtrado de aplicaciones permite filtrar las

comunicaciones de cada aplicación. El filtrado de aplicaciones opera en el

nivel 7 (capa de aplicaciones) del modelo OSI, a diferencia del filtrado simple

de paquetes (nivel 4). El filtrado de aplicaciones implica el conocimiento de

los protocolos utilizados por cada aplicación.

Como su nombre lo indica, el filtrado de

aplicaciones permite filtrar las comunicaciones de cada aplicación. El filtrado

de aplicaciones implica el conocimiento de las aplicaciones en la red y un gran

entendimiento de la forma en que en ésta se estructuran los datos

intercambiados (puertos, etc.).

Un firewall que ejecuta un filtrado de aplicaciones

se denomina generalmente "pasarela de aplicaciones" o

("proxy"), ya que actúa como relé entre dos redes mediante la

intervención y la realización de una evaluación completa del contenido en los

paquetes intercambiados. Por lo tanto, el proxy actúa como intermediario entre

los ordenadores de la red interna y la red externa, y es el que recibe los

ataques. Además, el filtrado de aplicaciones permite la destrucción de los

encabezados que preceden los mensajes de aplicaciones, lo cual proporciona una

mayor seguridad.

Aportación de:Cortez Yañes María Magdalena

SEGURIDAD

PREVENTIVA DE UN FIREWALL

Crear Un Perímetro De Defensa.

Un firewall de Internet no es justamente un

ruteador, un servidor de defensa, o una combinación de elementos que proveen

seguridad para la red. El firewall es parte de una política de seguridad

completa que crea un perímetro de defensa diseñada para proteger las fuentes de

información. Esta política de seguridad podrá incluir publicaciones con las

guías de ayuda donde se informe a los usuarios de sus responsabilidades, normas

de acceso a la red, política de servicios en la red, política de autenticidad

en acceso remoto o local a usuarios propios de la red, normas de dial-in y

dial-out, reglas de enciptacion de datos y discos, normas de protección de

virus, y entrenamiento.

Beneficios de un firewall en

Internet

- Los firewalls en Internet administran los accesos posibles del Internet a la red privada. Sin un firewall, cada uno de los servidores propios del sistema se exponen al ataque de otros servidores en el Internet.

- El firewall permite al administrador de la red definir un "choke point" (envudo), manteniendo al margen los usuarios no-autorizados (tal, como., hackers, crakers, vándalos, y espías) fuera de la red, prohibiendo potencialmente la entrada o salida al vulnerar los servicios de la red, y proporcionar la protección para varios tipos de ataques posibles.

- El firewall ofrece un punto donde la seguridad puede ser monitoreada y si aparece alguna actividad sospechosa, este generara una alarma ante la posibilidad de que ocurra un ataque, o suceda algún problema en el tránsito de los datos. Esto se podrá notar al acceder la organización al Internet, la pregunta general es "si" pero "cuando" ocurrirá el ataque.

LIMITACIONES DE UN FIREWALL

Un firewall no puede protegerse contra

aquellos ataques que se efectúen fuera de su punto de operación.

· Un cortafuegos o firewall no puede protegerse contra aquellos

ataques que se efectúen fuera de su punto de operación.

· El cortafuegos no puede protegerse de las amenazas a que esta

sometido por traidores o usuarios inconscientes.

· El cortafuegos no puede prohibir que los traidores o espías

corporativos copien datos sensibles en disquetes o tarjetas PCMCIA y sustraigan

éstas del edificio.

· El cortafuegos no puede proteger contra los ataques de la

“Ingeniería Social”

· El cortafuegos no puede protegerse contra los ataques posibles a

la red interna por virus informáticos a través de archivos y software. La

solución real esta en que la organización debe ser consciente en instalar

software antivirus en cada máquina para protegerse de los virus que llegan por

medio de disquetes o cualquier otra fuente.

- El cortafuegos no protege de los fallos de seguridad de los servicios y protocolos de los cuales se permita el tráfico. Hay que configurar correctamente y cuidar la seguridad de los servicios que se publiquen a internet.

Aportación de: Flores Guzmán Humberto

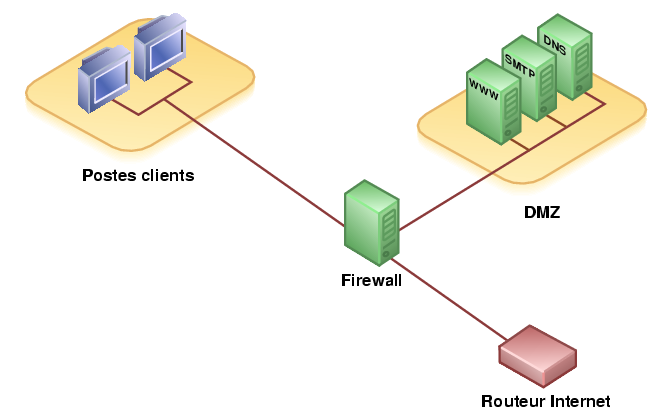

ZONA

DESMILITARIZADA DMZ

Es una zona segura que se ubica entre la red interna

de una organización y una red externa, generalmente en Internet. El objetivo de

una DMZ es que las conexiones desde la red interna y la externa a la DMZ estén

permitidas, mientras que en general las conexiones desde la DMZ solo se

permitan a la red externa -- los equipos (hosts) en la DMZ no pueden conectar

con la red interna.

Esto permite que los equipos (hosts) de la DMZ puedan dar

servicios a la red externa a la vez que protegen la red interna en el caso de

que intrusos comprometan la seguridad de los equipos (host) situados en la zona

desmilitarizada. Para cualquiera de la red externa que quiera conectarse

ilegalmente a la red interna, la zona desmilitarizada se convierte en un

callejón sin salida.

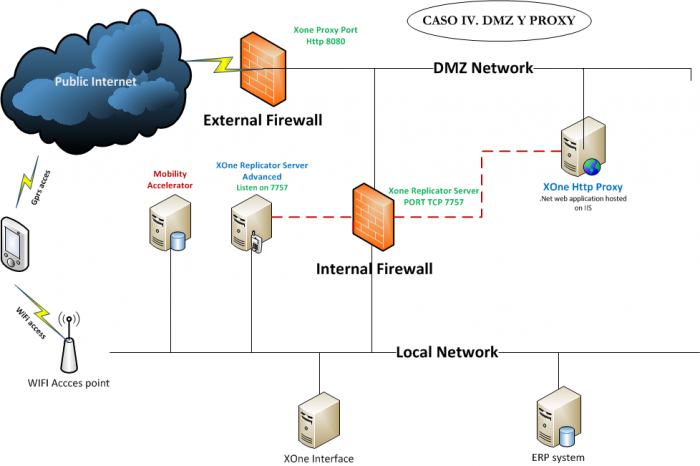

Arquitectura DMZ

Cuando

algunas máquinas de la red interna deben ser accesibles desde una red externa

(servidores web, servidores de correo electrónico, servidores FTP), a veces es

necesario crear una nueva interfaz hacia una red separada a la que se pueda

acceder tanto desde la red interna como por vía externa sin correr el riesgo de

comprometer la seguridad de la compañía.

El término "zona

desmilitarizada" o DMZ hace referencia a esta zona aislada que posee

aplicaciones disponibles para el público. La DMZ actúa como una "zona de

búfer" entre la red que necesita protección y la red hostil. Los

servidores en la DMZ se denominan "anfitriones bastión" ya que actúan

como un puesto de avanzada en la red de la compañía. Por lo general, la

política de seguridad para la DMZ es la siguiente:

- El tráfico de la red externa a la DMZ está autorizado

- El tráfico de la red externa a la red interna está prohibido

- El tráfico de la red interna a la DMZ está autorizado

- El tráfico de la red interna a la red externa está autorizado

- El tráfico de la DMZ a la red interna está prohibido

- El tráfico de la DMZ a la red externa está denegado

De esta

manera, la DMZ posee un nivel de seguridad intermedio, el cual no es lo

suficientemente alto para almacenar datos imprescindibles de la compañía.

Debe observarse que es posible instalar las DMZ en

forma interna para aislar la red interna con niveles de protección variados y

así evitar intrusiones internas.

Aportación de: Cervantes Tovar Juana Isabel

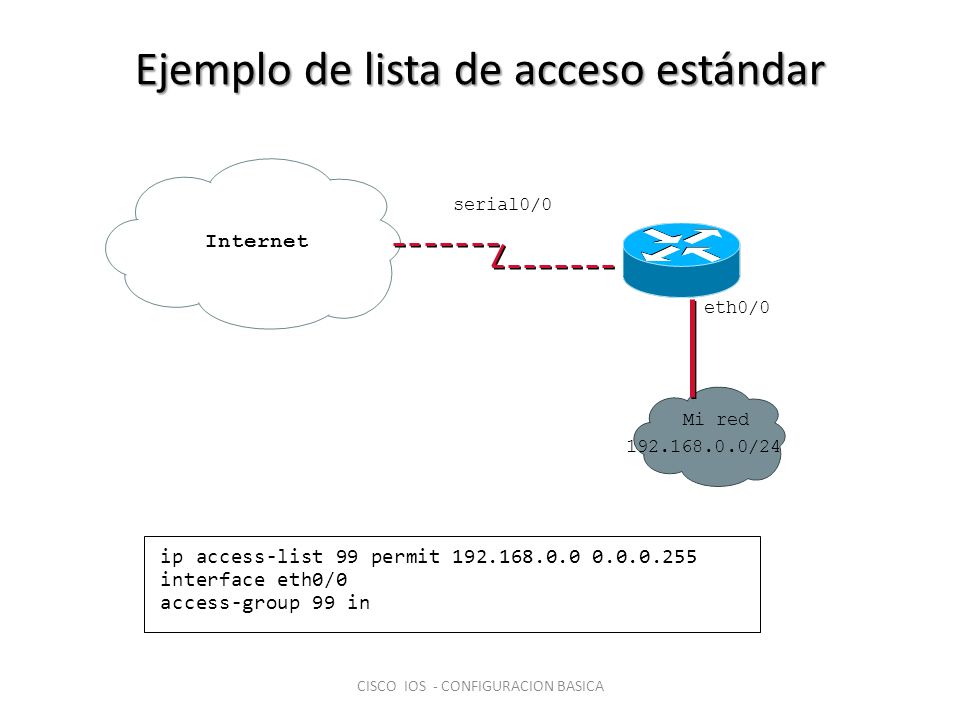

LISTAS DE CONTROL DE ACCESO ACL

Propósito

de las ACL

Las ACL permiten un control del tráfico de red, a

nivel de los routers. Pueden ser parte de una solución de seguridad (junton con

otros componentes, como antivirus, anti-espías, firewall, proxy, etc.).

Puntos

varios, que se deben recordar

- Una ACL es una lista de una o más instrucciones.

- Se asigna una lista a una o más interfaces.

- Cada instrucción permite o rechaza tráfico, usando uno o más de los siguientes criterios: el origen del tráfico; el destino del tráfico; el protocolo usado.

- El router analiza cada paquete, comparándolo con la ACL correspondiente.

- El router compara la ACL línea por línea. Si encuentra una coincidencia, toma la acción correspondiente (aceptar o rechazar), y ya no revisa los restantes renglones.

- Es por eso que hay que listar los comandos desde los casos más específicos, hasta los más generales. ¡Las excepciones tienen que estar antes de la regla general!

- Si no encuentra una coincidencia en ninguno de los renglones, rechaza automáticamente el tráfico. Consideren que hay un "deny any" implícito, al final de cada ACL.

- Cualquier línea agregada a una ACL se agrega al final. Para cualquier otro tipo de modificación, se tiene que borrar toda la lista y escribirla de nuevo. Se recomienda copiar al Bloc de Notas y editar allí.

- Las ACL estándar (1-99) sólo permiten controlar en base a la dirección de origen.

- Las ACL extendidas (100-199) permiten controlar el tráfico en base a la dirección de origen; la dirección de destino; y el protocolo utilizado.

- También podemos usar ACL nombradas en vez de usar un rango de números. El darles un nombre facilita entender la configuración (y por lo tanto, también facilita hacer correcciones). No trataré las listas nombradas en este resumen.

- Si consideramos sólo el tráfico de tipo TCP/IP, para cada interface puede haber sólo una ACL para tráfico entrante, y una ACL para tráfico saliente.

- Sugerencia para el examen: Se deben conocer los rangos de números de las ACL, incluso para protocolos que normalmente no nos interesan.

Colocación de las ACL

Las ACL estándar se colocan cerca del destino del

tráfico. Esto se debe a sus limitaciones: no se puede distinguir el destino.

Las ACL extendidas se colocan cerca del origen del

tráfico, por eficiencia - es decir, para evitar tráfico innecesario en el resto

de la red.

ACL estándar

Sintaxis para un renglón (se escribe en el modo de

configuración global):

access-list (número) (deny | permit) (ip origen)

(wildcard origen)

Ejemplo: Bloquear toda la subred 172.17.3.0/24,

excepto la máquina 172.17.3.10.

access-list 1 permit host 172.17.3.10

access-list 1 deny 172.17.3.0 0.0.0.255

access-list 1 permit any

Para asignarlo a una interface:

interface F0

ip

access-group 1 out

ACL

extendidas

Sintaxis para cada renglón:

access-list (número) (deny | permit) (protocolo) (IP

origen) (wildcard origen) (IP destino) (wildcard destino)

[(operador) (operando)]

El "protocolo" puede ser (entre otros) IP

(todo tráfico de tipo TCP/IP), TCP, UDP, ICMP.

El "operando" puede ser un número de

puerto (por ejemplo 21), o una sigla conocida, por ejemplo, "ftp".

Aportación de: Dionicio Diaz Jorge

Bibliografía

https://es.wikipedia.org/wiki/Zona_desmilitarizada_(inform%C3%A1tica)

http://es.ccm.net/contents/590-firewall

http://www.monografias.com/trabajos3/firewalls/firewalls.shtml#ixzz3rtVrQVZ0

http://firewalls-hardware.com/articulos-firewalls-cortafuegos/limitaciones-de-un-firewall-o-cortafuegos.asp

http://alanjmz.bligoo.com.mx/firewall-ventajas-y-limitaciones

https://www.ltnow.com/wp-content/uploads/2013/03/what-is-a-firewall-post.jpg

http://revistaitnow.com/wp-content/uploads/2012/09/seguridad-perimetral1.jpg

http://images.slideplayer.es/2/1019463/slides/slide_41.jpg

http://acl.taboadaleon.es/image034.png

http://www.oocities.org/hilmarz/cisco/acl.htm

No hay comentarios:

Publicar un comentario